Über WiseVector StopX hatte ich schon mehrfach berichtet, deshalb möchte ich mich heute auf die wichtigsten Änderungen seit meinem letzten Blogbeitrag konzentrieren, da sich doch einiges hinter den Kulissen getan hat. WiseVector StopX hat aus meiner Sicht mittlerweile einen Reifegrad und eine Stabilität erreicht, der diesen Malwareschutz auf Basis von künstlicher Intelligenz definitiv empfehlenswert macht. Da ich WiseVector StopX wie gesagt schon vorgestellt habe, verweise ich an dieser Stelle auf die entsprechenden Beiträge im Blog:

WiseVector StopX: ML 2.0 Engine mit verbesserter Erkennung für speicherbasierte Angriffe

WiseVector 2.0 mit Behavior Analysis und AI-basierter statischer Scripterkennung

WiseVector Advanced Antimalware mit AI-basierter Erkennung von Bedrohungen

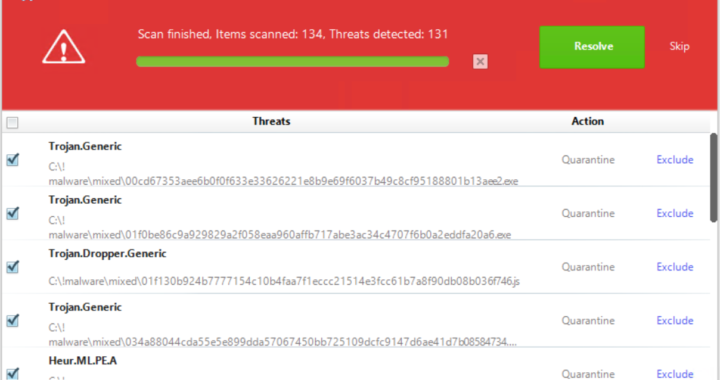

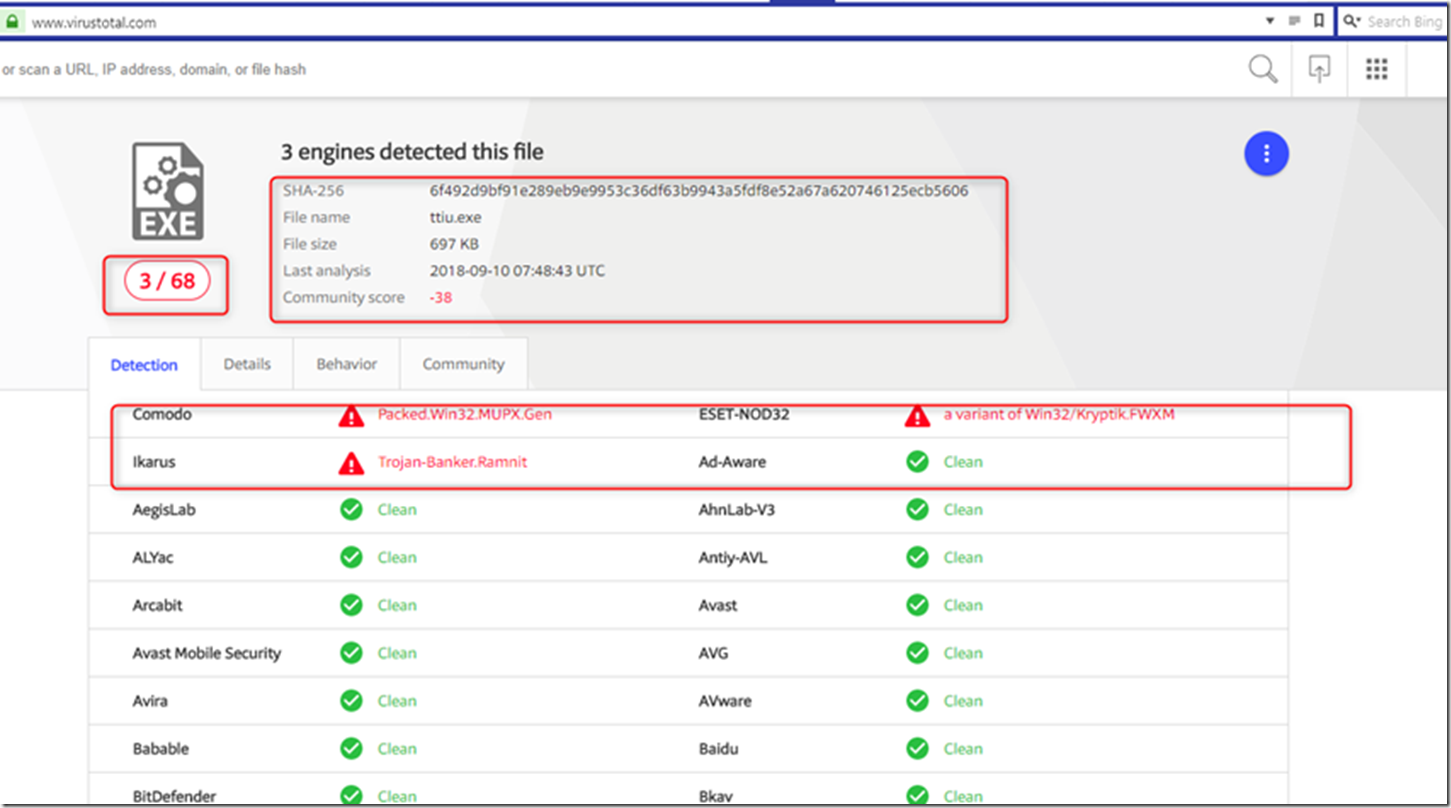

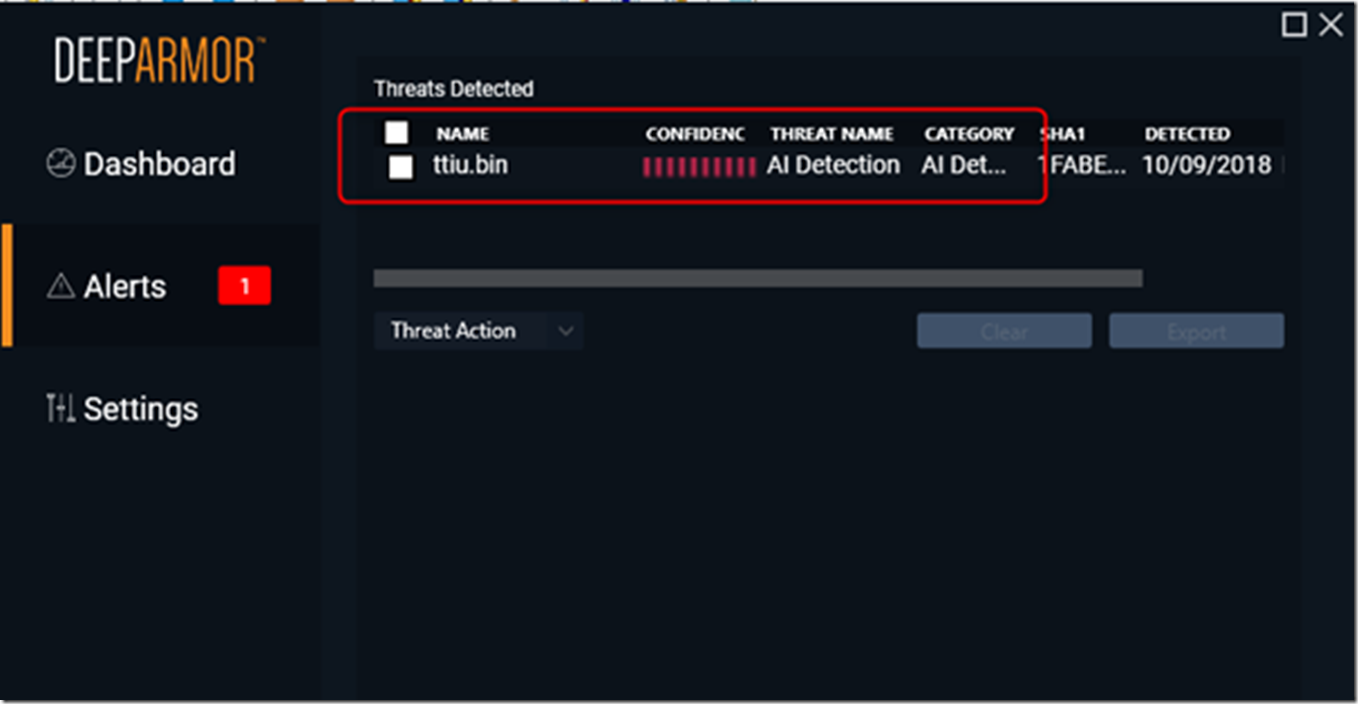

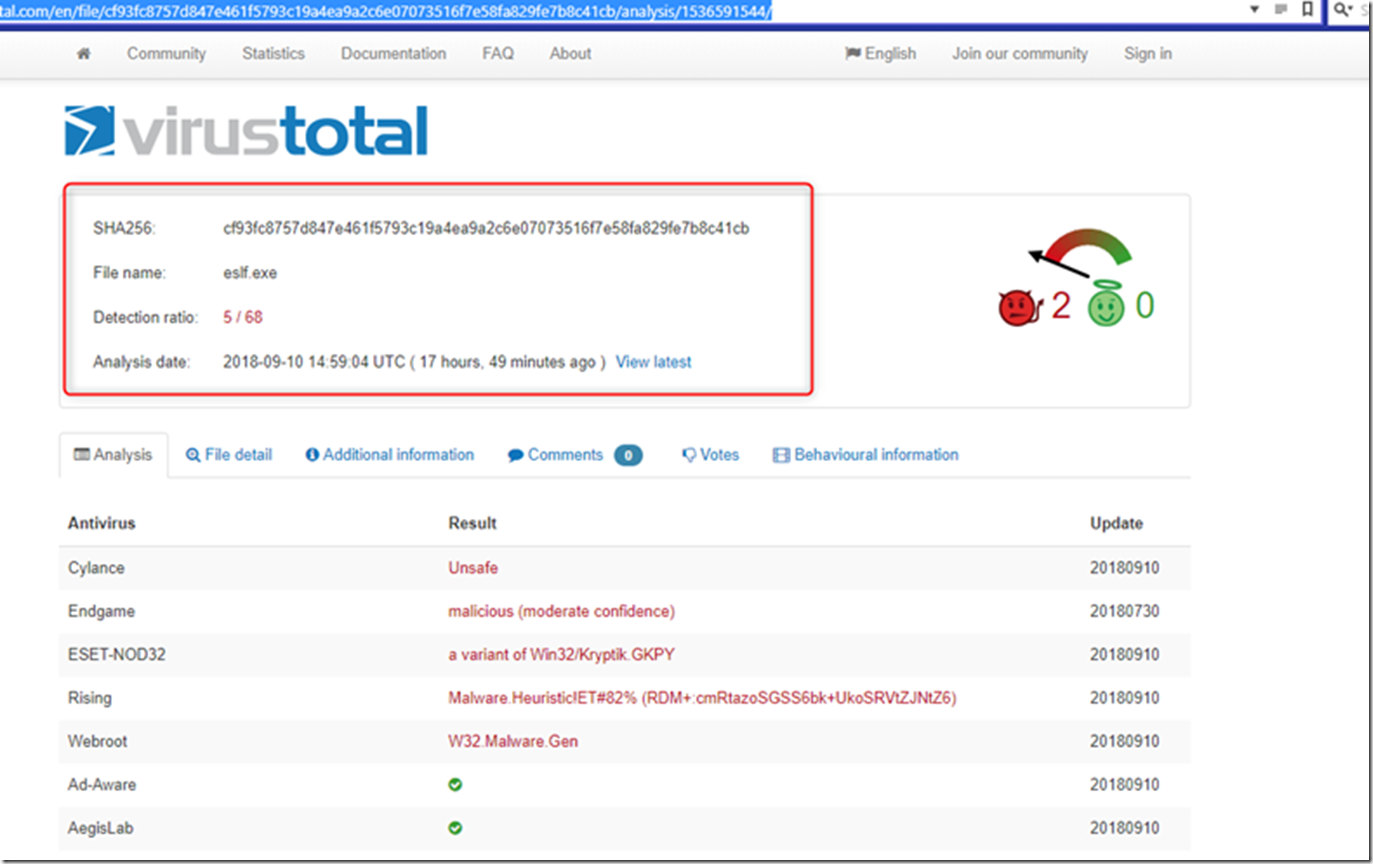

Neben der mittlerweile hervorragenden Erkennungsrate in Bezug auf Malware jeglicher Coleur (Ransomware, file-less malware, Trojaner, speicherbasierte Angriffe usw.), die WiseVector StopX zu bieten hat, steht eine weitere wichtige Komponente kurz vor der Veröffentlichung. WiseVector spricht von “network protection”, und man kann sich das ganze als AI-basierte Erkennung von Netzwerkaktivitäten vorstellen. Damit können beispielsweise auch hochentwickelte Angriffstechniken entdeckt und geblockt werden, die von traditionellen (Personal) Firewalls nicht entdeckt werden. Diese Funktionalität wird allerdings der Premium-Version von WiseVector StopX vorbehalten sein, die im Gegensatz zur Standard-Version kostenpflichtig sein wird.

WiseVector plant die Veröffentlichung der ersten Premium-Version von StopX im Februar 2021, und nach meinen bisherigen Erfahrungen mit WiseVector StopX bin ich sicher, dass diese Version hinsichtlich der Leistungsfähigkeit Lösungen von bekannten Anbietern wie McAfee, Bitdefender, Kaspersky usw. im SOHO-Bereich (Small Office/Home User) Paroli bieten wird und problemlos mithalten kann. Der Preis für die Premium-Variante ist bislang noch nicht bekannt, ich gebe aber davon aus, dass er konkurrenzfähig sein wird.