Was ist EternalRocks?

Der Sicherheitsforscher Miroslav Stampar – Mitglied des kroatischen CERT (Computer Emergency Response Team) – hat vor kurzem eine neue WannaCry-Variante entdeckt, die er EternalRocks getauft hat. Dieser Name basiert vermutlich auf der Tatsache, dass EternalRocks sieben Tools aus dem NSA-Arsenal verwendet, um Sicherheitslücken in Windows-Systemen aufzuspüren und auszunutzen. Folgende Exploits werden von EternalRocks verwendet:

– EternalBlue

– EternalChampion

– EternalRomance

– EternalSynergy

Darüber hinaus macht EternalRocks Gebrauch von SMBTouch und ArchiTouch, zwei weiteren NSA-Tools, die zum Aufspüren von verwundbaren Systemen verwendet werden. Last but not least kommt natürlich auch DoublePulsar zum Einsatz, mit dessen Hilfe der Wurm sich auf anderen verwundbare Systemen verbreiten kann.

Im aktuellen Zustand kann man sich EternalRocks als einsatzbereite Rakete ohne Gefechtskopf vorstellen. Es ist jedoch nur eine Frage der Zeit, bis eine scharfe Variante von EternalRocks erscheint, die weitere Funktionalität mitbringt.

Wie funktioniert EternalRocks?

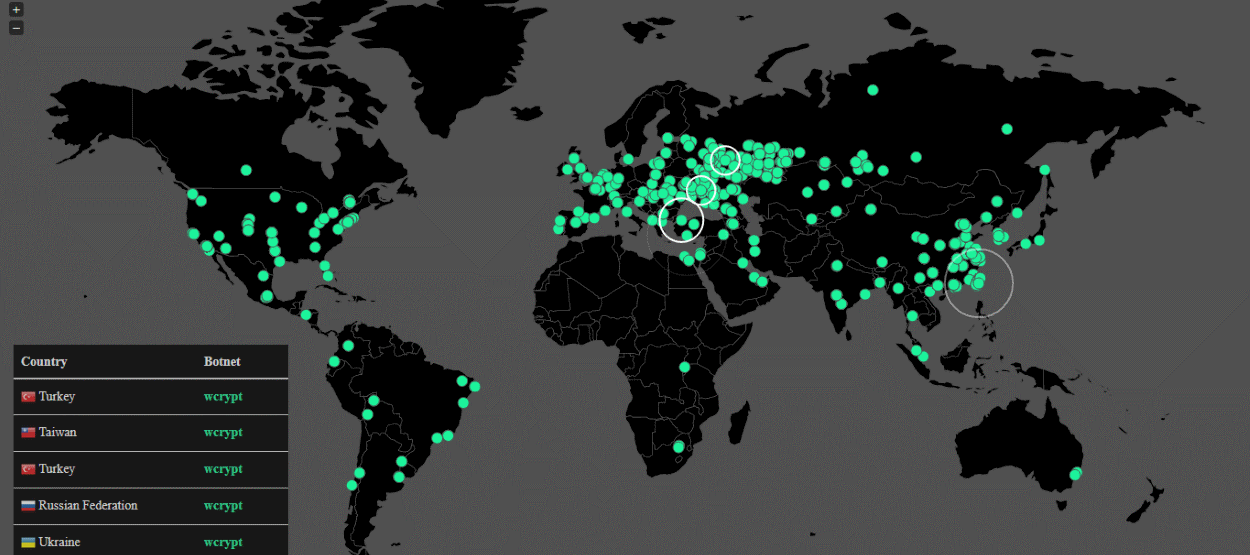

Nach dem der Wurm ein Opfer infiziert hat, verwendet er ein zweistufiges Verfahren, um weiteren Schadcode nachzuladen, wobei die zweite Phase verzögert eintritt, um Abwehrmaßnahmen zu unterlaufen. Im ersten Schritt lädt EternalRocks den Tor-Client herunter und sendet ein Signal an seinen Command & Control-Server im Tor-Netzwerk. Der C2-Server sendet dann nach 24 Stunden ein Echo zurück; diese Verzögerung kommt häufig bei Malware zum Einsatz, um die Infektion eines Systems zu verschleiern. EternalRocks enthält übrigens keinen Killswitch-Mechanismus und ist daher auch nicht so einfach auszuschalten wie WannaCry.

Im zweiten Schritt der Installation von EternalRocks wird ein Archiv heruntergeladen, das weitere Malware enthält. Anschließend führt der Wurm einen Scan durch und versucht sich zu einem zufällig ausgewählten anderen Endpoint zu verbinden.

Was macht EternalRocks so gefährlich?

Während WannaCry eher der sprichwörtliche Elefant im Porzellanladen und viel Schaden angerichtet hat, ist EternalRocks offensichtlich für unauffälligere Operationen entwickelt worden. Durch den modularen Aufbau und die Fähigkeit, weitere Malwarekomponenten wie Trojaner, Ransomware oder sonstiges nachzuladen, ist EternalRocks deutlich vielseitiger und auch gefährlicher.

Fazit

Wenn man so möchte, dann hat WannaCry die Büchse der Pandora geöffnet. Nach wie vor gibt es weltweite viele ungepatchte und damit anfällige Windows-Systeme, und da es keine Frage des ob, sondern des wann ist, bis eine vollständig aufmunitionierte Variante von EternalRocks erscheint, sollte man sich unbedingt Gedanken über einen zeitgemäßen und wirksamen Schutz vor Malware sowohl auf Endgeräten als auch auf Servern machen, denn was aktuell geschieht, ist erst der Anfang dessen, was noch alles auf uns zukommen wird.

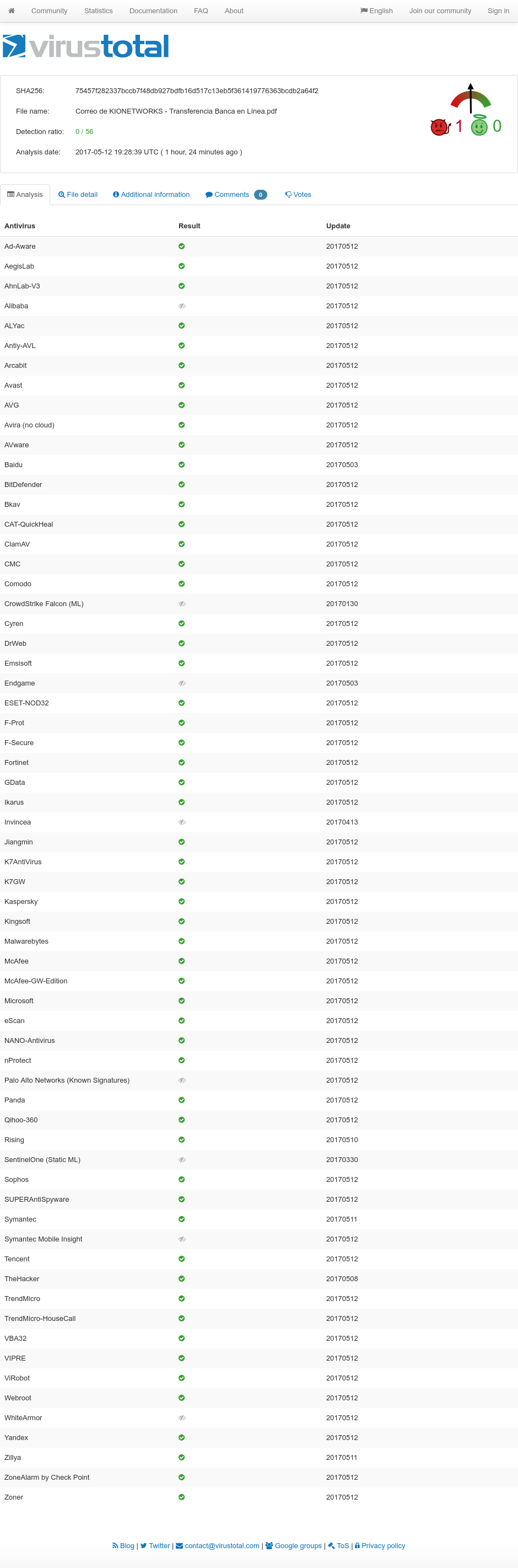

Übrigens: Lassen Sie sich nicht von der Erkennungsrate hinsichtlich der bislang bekannten EternalRocks-Samples täuschen. Zum einen wurden diese bereits vor vier bzw. fünf Tagen (Stand: 23.05.17) auf Github hochgeladen, und zum anderen sollten fünf Tage selbst dem langsamsten AV-Hersteller in Bezug auf aktualisierte Signaturen genügen, diese auf Vordermann zu bringen.

Selbst ein tagesaktuelles Sample, das vor exakt 16 Stunden und 9 Minuten zu VirusTotal hochgeladen wurde, wird aktuell (23.05.17/2059h) gerade mal von 39 von 61 Virenscannern erkannt:

Ich glaube, dieses niederschmetternde Ergebnis spricht für sich und bedarf nicht mehr vieler Worte…