Einführung

Um mit aktuellen Bedrohungen durch Malware und Ransomware Schritt halten zu können, bedarf es heutzutage mehr als nur einer signaturbasierten AV-Lösung. Insbesondere beim Thema Ransomware kommt es regelmäßig vor, dass traditionelle AV-Software, die primär auf Signaturen basiert, kläglich versagt und Signaturen zur Erkennung von Bedrohungen teilweise erst Tage später vom jeweiligen Hersteller bereitgestellt werden. Ich möchte an dieser Stelle keine Namen erwähnen, aber seien Sie versichert, dass ich mehrfach erlebt habe, dass Ransomware in Unternehmen nicht von der dort installierten Enterprise AV-Lösung entdeckt geschweige denn geblockt wurde.

Bereits im Heimbereich ist eine Infektion mit Ransomware nicht nur sehr ärgerlich, sondern kann auch ernste Folgen haben, wenn persönliche Daten, Bilder oder Dokumente irreversibel verschlüsselt werden. Ich bin sicher, dass in den wenigsten Haushalten oder Heimnetzwerken ein vernünftiges Backupkonzept existiert, mit dessen Hilfe sich im Schadensfall wichtige Daten schnell und zuverlässig wiederherstellen lassen. Für kleine und mittelständische Unternehmen (SMB/SOHO) kann die Kombination aus nicht entdeckter Ransomware und einem nicht vorhandenen Backup dazu führen, dass der Geschäftsbetrieb unterbrochen wird und wichtige Daten (Kundenaufträge, Konstruktionszeichnungen, Buchhaltungsdaten usw.) verloren gehen – was das konkret bedeutet, überlasse ich der Phantasie jedes einzelnen. Im schlimmsten Fall muss der Geschäftsbetrieb mit allen entsprechenden Konsequenzen eingestellt werden.

Mitigationsstrategien

Ich möchte an dieser Stelle nicht allzu sehr in die Tiefe abdriften, aber zu einer Mitigationsstrategie gehören für mich ganz klar u.a. folgende Faktoren:

Wirkungsvoller Schutz vor Malware und Ransomware auf dem Endgerät – das Endgerät ist das schwächste Glied in der Kette, auf den Perimeterschutz sollte man sich nicht verlassen

Durchdachtes und funktionierendes Backup-Konzept, das auf seine Wirksamkeit hin verifiziert wurde

Im Unternehmensumfeld: Schutz vor schädlichen Downloads/URLs durch Web Gateways/Proxies und Device Control, um die (nichtauthorisierte) Verwendung von Wechselmedien u.a. an USB-Ports zentral managen und kontrollieren zu können

Arbeiten mit normalen Benutzerrechten

Da in einem großen Unternehmen üblicherweise auch eine entsprechende IT-Abteilung existiert, die sich um derartige Themen kümmert, möchte ich mich im folgenden auf den SOHO-Bereich (Small Office/Home User) konzentrieren, da SecureAPlus dort meines Erachtens ein äußerst hohes Maß an Sicherheit bietet, das von konventionellen AV-Lösungen nur teilweise erreicht wird. Warum das so ist, werde ich nachfolgend näher erläutern.

Begriffsdefinition

Bevor es nun gleich ans eingemachte geht, halte ich es für wichtig, häufig verwendete Begriffe kurz zu erläutern, um das Review verständlich zu halten.

-

Endgerät oder Endpoint: Wird in diesem Review als Abkürzung für Windows-basierte Endgeräte verwendet (keine Smartphones!)

-

Whitelisting oder Application Whitelisting: Bezeichnet eine Technik, die von vielen Fachleuten als die sicherste Methode zum Schutz der Ausführung von unbekanntem Programmcode oder Anwendungen angesehen wird. Dazu wird ein Snapshot (Bestandsaufnahme) auf einem Endgerät erstellt und anschließend das Endgerät sozusagen versiegelt, d.h. nach dem initialen Snapshot wird keine Software mehr ausführt, egal ob sie vom Internet heruntergeladen oder von einer CD oder einem USB-Stick gestartet wurde. Dies ist dann nur noch nach expliziter Zustimmung des Anwenders möglich. Betriebssystem- oder Software-Updates sind davon natürlich nicht betroffen.

-

Universal AV Scan: Diese Bezeichnung wird von SecureAge, dem Hersteller von SecureAPlus, für die Anbindung von cloudbasierten Virenscannern verwendet. SecureAPlus bietet die Möglichkeit, beliebige Dateien mit Hilfe von 12 verschiedenen Scan Engines (u.a. von Eset, AVG, McAfee usw.) zu überprüfen. Dazu werden in der Standardeinstellung ausführbare Dateien in die Cloud zur Analyse hochgeladen, was sich aber auch deaktivieren lässt, falls man das nicht möchte. Der Universal AV Scan setzt eine Internetverbindung voraus, ansonsten kann diese Option nicht verwendet werden.

-

Offline AV Scan: Ist für Situationen gedacht (z.B. mobile Anwender ohne bestehende Internetverbindung), in denen der Universal AV Scan nicht zur Verfügung steht und dennoch Dateien gescannt werden sollen. In diesem Fall kommt der Open Source-Virenscanner ClamAV zum Einsatz. Ich möchte an dieser Stelle eindrücklich darauf hinweisen, dass ClamAV mittlerweile zwar auch brauchbare Ergebnisse erzielt, aber unter keinen Umständen als gleichwertiger Ersatz für ein kommerzielles AV-Programm betrachtet werden sollte. Hinter ClamAV steckt kein Hersteller, der regelmäßig neue Signaturen bereitstellt, sondern eine Community, in der Freiwillige diesen Job übernehmen.

-

Traditionelle AV-Software: Vor ungefähr zwei Jahren begann eine sehr interessante Entwicklung im AV-Bereich, die bis heute andauert. Die meisten AV-Programme wurden zwar im Laufe der Jahre weiterentwickelt, aber dennoch arbeitet ein Großteil immer noch mit Signaturen zur Erkennung von Bedrohungen. Signaturen alleine reichen heute aber nicht mehr aus, wenn man sich vor Augen hält, dass Stand Februar 2017 täglich über 300.000(!) neue Malware-Samples generiert werden, und selbst mit heuristischer oder verhaltensbasierter Analyse hinken traditionelle AV-Programme denen der nächsten Generation (Next-Gen AV) hinterher.

Next-Gen AV-Software: Lässt sich auf deutsch am besten mit “AV-Software der nächsten Generation” übersetzen. Next-Gen AV kommt vollständig ohne Signaturen aus und arbeitet üblicherweise mit fortschrittlichen Methoden wie maschinenbasiertem Lernen, mathematischen Modellen oder künstlicher Intelligenz (AI). Das klingt zunächst nach vielen Marketing-Buzzwords, und genau das ist es bei einigen Herstellern auch. Insbesondere bekannte Namen aus dem Bereich der traditionellen AV versuchen nun auch auf diesen gewinnbringenden Zug aufzuspringen, aber in der Regel bleibt es bei diesem Versuch. Ohne Namen zu nennen, kann ich an dieser Stelle sagen, dass ich die Möglichkeit hatte, über mehrere Monate hinweg einen Proof Of Concept zu begleiten, in dem es um die Evaluierung einer Next-Gen-Lösung für den Unternehmenseinsatz ging, und bei sämtlichen Tests – egal, ob es sich um Trojaner, 0-day malware, Backdoors oder Ransomware handelte – lag die Next-Gen-Lösung stets vor der traditonellen AV-Lösung und lieferte absolut überzeugende Ergebnisse.

Natürlich könnte ich noch viel mehr dazu schreiben, aber ich belasse an dieser Stelle beim gesagten. Fakt ist aber, dass traditionelle AV-Programme für mich keine Zukunft haben – die Zukunft gehört ganz klar Next-Gen AV-Lösungen, da hier neue Methoden zur Erkennung von Malware und Ransomware zum Einsatz kommen und die neben einer ausgezeichnten Erkennungsrate auch deutlich ressourcenschonder ans Werk gehen als konventionelle AV-Programme. Noch wichtiger: Für mich ist uninteressant, mit welchen Buzzwords Hersteller um sich werfen, ich mache mir lieber ein eigenes Bild, und meine persönlichen Erfahrungen mit Next-Gen AV-Software sind einfach äußerst vielversprechend.

SecureAPlus, eine interessante Endpoint Protection-Lösung?

Ja, definitiv. SecureAPlus vereint nämlich mehrere Konzepte unter einer Haube:

-

Application Whitelisting

-

Universal AV Scan

-

Offline Scan

Ich möchte gleich beim ersten Punkt beginnen, und zwar beim Thema (Application) Whitelisting. Wer sich damit bereits auseinandergesetzt hat, weiß, dass Whitelisting zwar den bestmöglichen Schutz auf Endgeräten bietet, aber gleichzeitig mit einem immensen Pflegeaufwand verbunden ist. Das gilt zwar weniger für den SOHO-Bereich, aber dafür umso mehr im Unternehmensumfeld, denn dort heißt es bei jedem Applikationsupdate die Whitelist zu pflegen. Glücklicherweise bietet SecureAPlus einen ebenso einfachen wie wirkungsvollen Ansatz, um den Pflegeaufwand so gering wie möglich zu halten – dazu gleich noch mehr.

Den zweiten Punkt hatte ich auch schon erläutert, möchte aber dennoch etwas näher darauf eingehen. Stellen Sie sich folgende Situation vor: Sie laden eine Datei aus dem Internet herunter und prüfen diese mit Ihrem Virenscanner. Dieser kann nichts schädliches entdecken, und somit kann der Download als sicher gelten. Oder etwa doch nicht? Was, wenn Ihr Virenscanner schädlichen Programmcode einfach nicht entdeckt hat? Sie können die heruntergeladene Datei beispielsweise nun manuell zu Virustotal hochladen, um sie dort mit über 55 Virenscannern überprüfen zu lassen, doch ganz ehrlich: Wer macht das schon? Wer nimmt diesen Aufwand auf sich? Meiner Erfahrung nach so gut wie niemand.

Anders hingegen sieht es aus, wenn die Überprüfung per Kontextmenü und Mausklick über den Windows Explorer stattfinden kann, denn genau diese Funktionalität bietet SecureAPlus mit dem Universal AV Scan. Darüber hinaus wird der Universal AV Scan auch bei der Erstinstallation von SecureAPlus aktiv, um sicherzustellen, dass sich keine Malware im System befindet. Würde die Überprüfung nicht stattfinden, dann könnte dies im worst case dazu führen, dass bereits aktive Malware nicht erkannt wird und stattdessen auf der Whitelist landet. Mittels Universal AV Scan lassen sich Dateien mit 12 Scan Engines in der Cloud überprüfen, was die Wahrscheinlichkeit deutlich erhöht, auch aktuelle Malware zu erkennen.

Den Offline Scan möchte ich nur der Vollständigkeit halber erwähnen, weil hier ClamAV zum Einsatz kommt. ClamAV ist ein Open Source-Virenscanner, dessen Erkennungsrate nicht mit der von kommerziellen Produkten mithalten kann – er ist sicher besser als nichts, aber ich würde jederzeit dem Univeral AV Scan den Vorzug geben.

Das schärfste Schwert im Sortiment ist für mich ganz klar das Whitelisting. Ich habe SecureAPlus in meinem Lab mit hunderten von Samples getestet, darunter waren sowohl brandheiße Malware als auch aktuelle Ransomware. In keinem einzigen Fall wurde ein unbekanntes Programm ausgeführt, was einer Erfolgsquote von 100% entspricht. Natürlich besteht immer die Möglichkeit, dass ein findiger Hacker Mittel und Wege findet, auch eine Whitelisting-Lösung zu umgehen, doch dazu bedarf es eines erheblichen Aufwandes, und Wald- und Wiesen-Malware wird definitiv durch das Whitelisting-Konzept abgewehrt, was im übrigen auch für Ransomware gilt.

Ein weiterer wichtiger Punkt ist für mich das Thema Systemauslastung. Generell bremst ein Virenscanner bedingt durch seine Funktionsweise jedes System aus, auf älteren Endgeräten macht sich das allerdings noch viel stärker bemerkbar als auf einem Rechner der neuesten Generation. Das ist bei SecureAPlus anders, denn im Vergleich mit einem traditionellen AV-Programm ist es eher ein Leichtgewicht und lässt sich deshalb auch problemlos auf älteren Endgeräten einsetzen.

Installation und Konfiguration

Das Setup steht in zwei Varianten zur Verfügung. Bei der einen werden zu Beginn der Installation weitere Komponenten aus dem Internet nachgeladen, und bei der anderen befindet sich bereits alles benötigte im Setup. Nach der Installation beginnt SecureAPlus mit der Überprüfung des Systems, um eine Kompromittierung durch aktive Malware auszuschließen. Anschließend beginnt der Whitelisting-Prozess, der je nach Rechnergeneration bis zu mehreren Stunden dauern kann. Dieser Vorgang ist einmalig (Initial Full Scan) und die Grundlage für Application Whitelisting. Ab diesem Zeitpunkt ist ein Endgerät vollständig geschützt, d.h. die Ausführung von Programmen oder Scripts wird nun defaultmäßig unterbunden. Die Installation bzw. die Ausführung von neuen Programmen oder Scripts muss explizit erlaubt werden, damit sie der Whitelist hinzugefügt und als legitime Anwendung betrachtet werden; das ist am Anfang vielleicht etwas umständlich, aber dafür erhält man im Gegenzug einen Security Level, den ein traditioneller AV-Scanner nicht bieten kann.

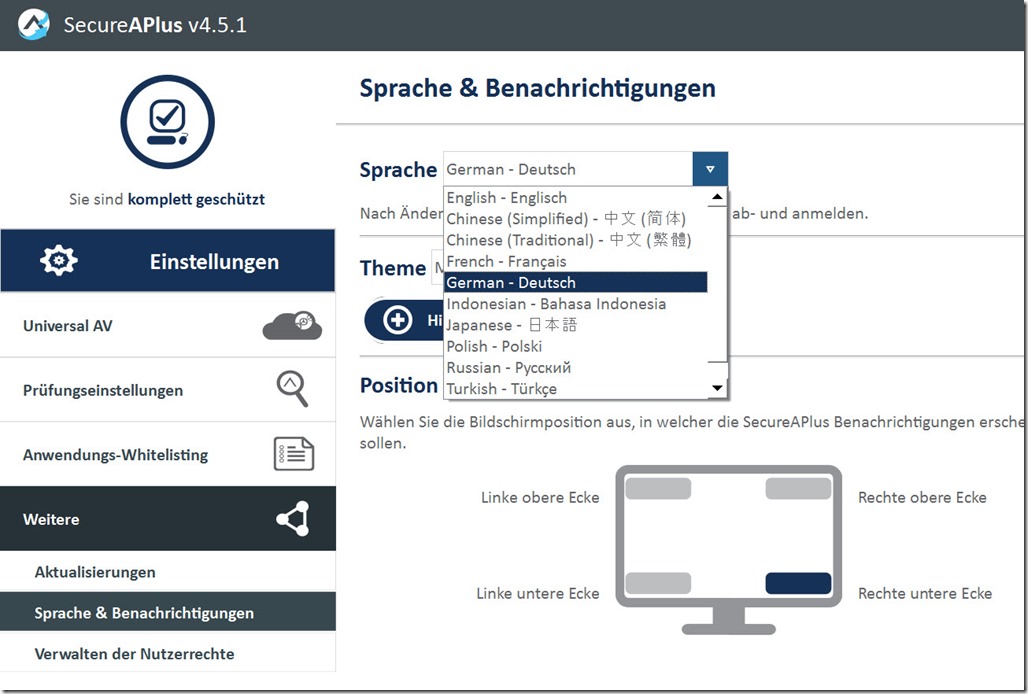

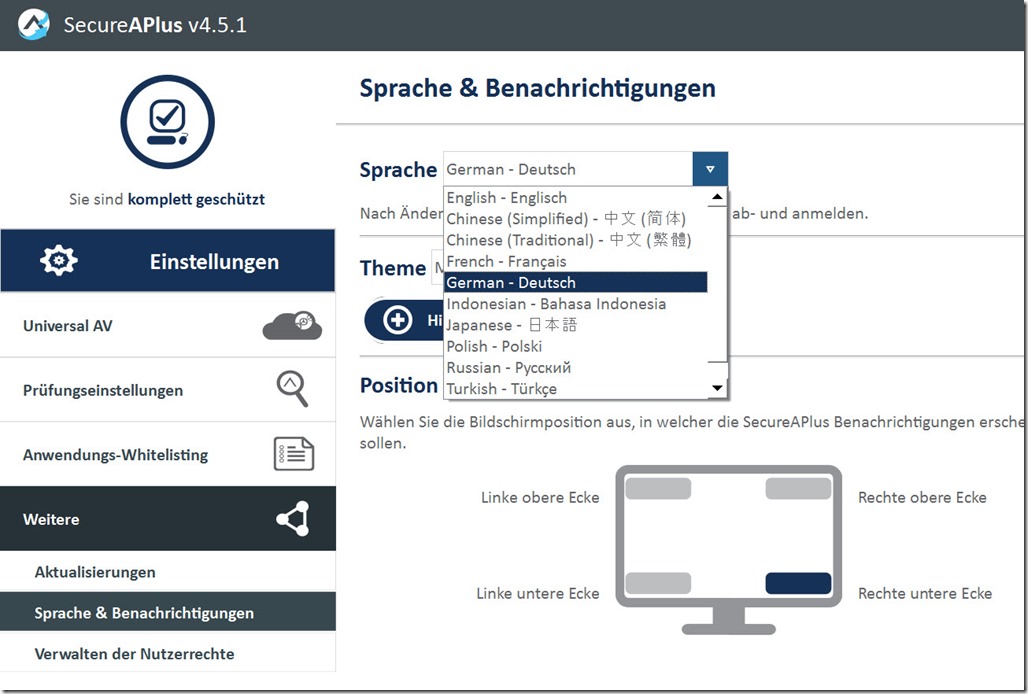

SecureAPlus verfügt übrigens über ein deutsches Sprachpaket, das nach der Installation aktiviert werden kann. Leider steht die Support-Webseite von SecureAge nur auf englisch zur Verfügung, es lohnt sich aber definitiv, dort die Einführung in die Funktionsweise von SecureAPlus durchzulesen: https://support.secureaplus.com/

Arbeiten mit SecureAPlus

Wie ich bereits erwähnte, ist das Endgerät nach der Installation sozusagen versiegelt und lässt ohne explizite Erlaubnis weder die Installationv von Software noch die Ausführung von Scripts zu. Im Klartext bedeutet das, dass z.B. auch Ransomware, die üblicherweise durch maliziöse Dokumente verbreitet wird, keine Chance mehr hat, aktiv zu werden. Um bei diesem Beispiel zu bleiben, möchte ich kurz den Infektionsverlauf skizzieren:

1. Anwender erhält ein maliziöses Office-Dokument per Mail und wird per Social Engineering dazu gebracht, die Ausführung von Office-Makros in Dokumenten zu erlauben, die aus dem Internet heruntergeladen wurden

2. Im nächsten Schritt wird bösartiger Makrocode ausgeführt, der entweder direkt eine ausführbare .exe-Datei oder ein Script (Powershell oder Javascript) aus dem Office-Dokument extrahiert oder aus dem Internet nachlädt und ausführt

3. Was jetzt folgt, ist hinlänglich bekannt: Entweder wird der Schadcode vom Virenscanner erkannt oder eben auch nicht. Man sollte sich auch nicht verlassen, dass die User Account Control (UAC) von Windows zuschlägt, denn aktuelle Ransomware kennt auch üble Tricks, um die UAC zu umgehen (https://www.bleepingcomputer.com/news/security/erebus-ransomware-utilizes-a-uac-bypass-and-request-a-90-ransom-payment/). Damit bekommt der Anwender noch nicht einmal mehr mit, dass im Hintergrund möglicherweise etwas läuft, das dort besser nicht laufen sollte.

Im worst case – und das ist es in den meisten Fällen – hat der Anwender nun den Schaden und verschlüsselte Dateien auf der Festplatte.

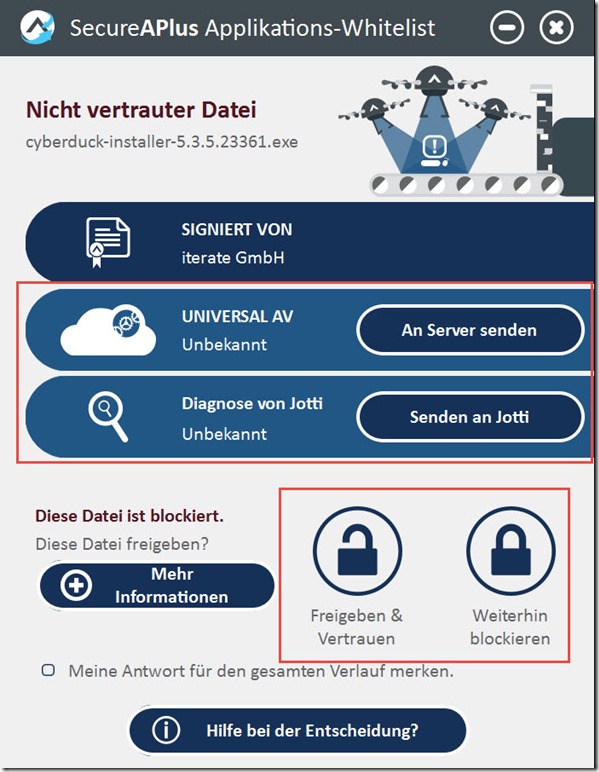

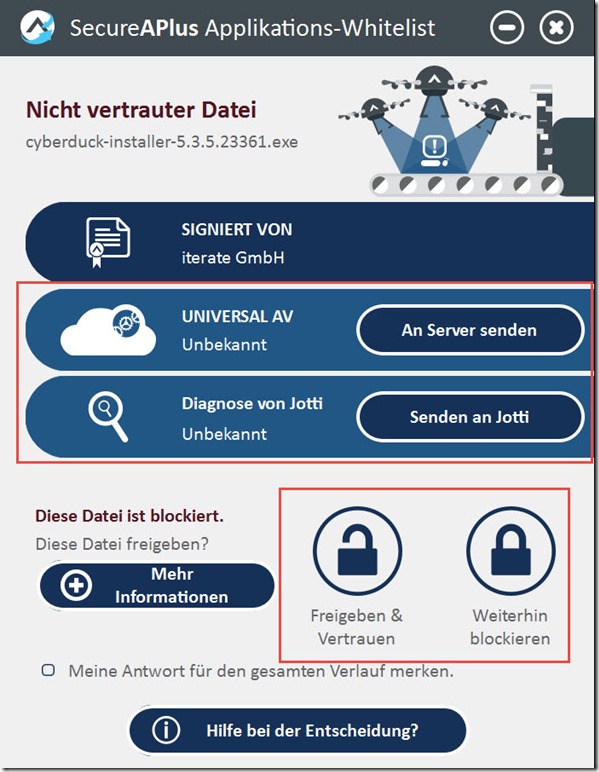

Glücklicherweise schlägt genau diese Vorgehensweise bei Verwendung von SecureAPlus fehl, und zwar aus dem simplen Grund, weil die extrahierten oder heruntergeladenen Dateien nicht auf der Whitelist stehen und deshalb auch nicht ausgeführt werden. Soll eine legitime Software installiert werden, dann wird einfach das entsprechende Installationsprogramm gestartet und im Whitelist-Dialog die Option “Freigeben & Vertrauen” angeklickt. Damit wird die Whitelist um diese Anwendung erweitert, außerdem besteht an dieser Stelle die Möglichkeit, heruntergeladene Dateien direkt über den Universal/AV Cloud Scan auf Malware prüfen zu lassen. Selbstverständlich ist auch der Import und Export von Whitelists möglich.

Für Anwender im Firmenumfeld gibt es auch noch die Möglichkeit, eine Freigabe von Anwendungen über das SecureAgePlus-Portal beim zuständigen Administrator zu beantragen; darauf möchte ich an dieser Stelle aber nicht näher eingehen, da Software in der Regel dort zentral gemanaged und verteilt wird und somit auch das Application Whitelisting durch die IT und nicht durch den Anwender erfolgt. Hinzu kommt, dass SecureAge die zentralen Managementmöglichkeiten gerade stark überarbeitet und in Zukunft das Portal zur Verwaltung von mehreren Endgeräten mit SecureAPlus über das Internet um weitere Funktionalitäten erweitern wird.

Sonstiges

Ich habe es schon mehrfach zum Ausdruck gebracht, deshalb mache ich es an dieser Stelle kurz: Application Whitelisting bietet ein Schutzniveau, das von einer herkömmlichen AV-Lösung nicht erreicht werden kann. Obwohl damit zumindest rein theoretisch ein 100%-Schutz vor Malware und Ransomware möglich ist, möchte ich zu bedenken gaben, dass es immer ein Wettlauf bleiben wird.

Dem Einfallsreichtum von Angreifern sind keine Grenzen gesetzt, deshalb hinken die Verteider immer hinterher. Gleichwohl gilt, dass es aus meiner Sicht deutlich schwieriger ist, eine Application Whitelisting-Lösung zu unterlaufen als eine tradtionelle AV-Lösung. Da SecureAPlus sehr leichtgewichtig ist und kaum Systemressourcen verbraucht, lässt es sich zusätzlich zu einem vorhandenen Virenscanner betreiben. Beachten Sie jedoch bitte, dass keine vollständige Kompatibilität zu sämtlicher AV-Software gewährleistet werden kann, deshalb möchte ich an dieser Stelle keine Empfehlungen für eine bestimmte AV-Lösung aussprechen – hier hilft notfalls nur testen und ggf. auch Ausschlüsse im Virenscanner definieren, falls doch Probleme beim Parallelbetrieb auftreten sollten.

Sobald die ersten Next-Gen AV-Lösungen auf Basis von machine based/deep learning für den SOHO-Bereich verfügbar sind (ich gehe von Mitte des Jahres aus), kann ich jedem Anwender nur empfehlen, auf eine derartige Lösung umzusteigen und diese als optimale Ergänzung zum Application Whitelisting zu verwenden. Ich hatte im vergangenen Jahr die Möglichkeit, an einem längeren Proof Of Concept einer Next-Gen-Lösung teilzunehmen, und die Ergebnisse dieses PoCs haben für mich ganz klar gezeigt, wem die Zukunft gehört – es sind definitiv nicht signaturbasierte traditionelle AV-Lösungen. Sobald Verfahren wie machine based learning und AI (Artifical Intelligence) zum Einsatz kommen, kann signaturbasierte AV einpacken, aber dazu ein anderes Mal mehr.

Videos

Der Anfang ist bereits gemacht, und für die Zukunft habe ich schon weitere Videos geplant, in denen SecureAPlus im Einsatz zu sehen sein wird. Ein Bild sagt bekanntlich mehr als tausend Worte, für ein Video gilt das natürlich umso mehr. Vergleichen Sie selbst, wie leistungsfähig SecureAPlus im Vergleich mit adäquaten Programmen oder diversen Antiviren-Lösungen ist. Abonnieren Sie unseren MSITC Youtube-Kanal, um keine neuen Videos zu verpassen.

SecureAPlus vs Cerber Ransomware

Fazit

Als Incident Responder und IT Security Analyst bin ich bestens mit digitalen Bedrohungen jeglicher Art vertraut, denen Endgeräte heutzutage ausgesetzt sind. Da ein zuverlässiger und sicherer Endgeräteschutz immer wichtiger wird, um mit der permanent wachsenden Zahl von Bedrohungen Schritt halten zu können, bietet eine Application Whitelisting-Lösung ein sehr hohes und adäquates Schutzniveau. Egal, ob Ransomware, Malware, Backdoors, drive-by-downloads, phishing mails oder maliziöse Office-Dokumente: Ich habe SecureAPlus lange und intensiv getestet und kann daher sagen, dass in keinem einzigen Fall schädlicher Code ausgeführt werden konnte. Während moderne AV-Scanner von Avast, Avira, Bitdefender, Kaspersky usw. zwar auch gute Erkennungsleistungen zeigen, besteht dennoch immer die Möglichkeit, dass ein gut getarntes und erst wenige Minuten oder Stunden altes Malware- oder Ransomware-Sample nicht erkannt wird. Da spielt es dann auch keine Rolle, ob die Erkennungsrate ansonsten bei 99% oder höher liegt – das eine Ransomware-Sample schlägt ein und führt dann zu den bekannten unangenehmen Konsequenzen für den Anwender.

Da mir der Hersteller von SecureAPlus einen Einblick in die Entwicklungspläne zuteil werden ließ, kann ich an dieser Stelle nur sagen, dass noch sehr interessante Dinge kommen werden, die den jetzt schon sehr guten Schutz, den SecureAPlus bietet, noch weiter erhöhen werden. Auch für das zentrale Management in Firmen wird es in naher Zukunft deutlich mehr Möglichkeiten geben; ich werde darauf in einem follow-up eingehen, sobald es spruchreif ist.

Wenn man den Leistungsumfang betrachtet, den man mit dem Erwerb einer Premium-Lizenz von SecureAPlus erhält, dann bekommt man aus meiner Sicht ein Komplettpaket mit einem Rundumschutz vor aktuellen Bedrohungen zu einem sehr guten Preis-/Leistungsverhältnis.

Bezugsquelle

Wir sind offizieller SecureAPlus Reseller, SecureAPlus Premium-Lizenzen sind bei uns im Shop erhältlich. Für weitere Fragen zu SecureAPlus oder Supportanfragen können Sie uns gerne über das Kontaktformular im Shop .

Like this:

Like Loading...