Einleitung

Ich hatte in meinem Artikel Next-generation AV-Software vs. traditionelle AV-Software schon kurz das Thema Next-Generation AV angeschnitten und möchte heute etwas mehr in die Tiefe gehen. Seit kurzem teste ich X by Invincea ausführlich und kann an dieser Stelle bereits vorweg nehmen, dass ich ziemlich beeindruckt bin, aber dazu nachher noch mehr. X by Invincea gibt es in drei Geschmacksrichtungen, wobei die umfangreichste Variante noch zusätzliche Funktionen wie eine isolierte Umgebung zum sicheren Öffnen von Dateien bzw. Attachments (Spear Phishing Attacks) mitbringt; mein Fokus beim Test liegt aber auf der Variante X by Invincea Prevent.. X by Invincea kann entweder zusätzlich zu einer schon vorhandenen AV-Lösung oder als Ablösung für eine bestehende AV-Lösung eingesetzt werden, wobei ich für meinen Teil die zweite Variante empfehlen würde.

Da ich bereits in meinem vorhergehenden Artikel auf die wesentlichen Unterschiede zwischen traditionellen AV- und Next-Gen-Lösungen eingegangen bin, möchte ich das an dieser Stelle nicht wiederholen und empfehle zum besseren Verständnis, den bereits erwähnten Artikel durchzulesen.

Bekannte und unbekannte Malware ohne Signaturen erkennen

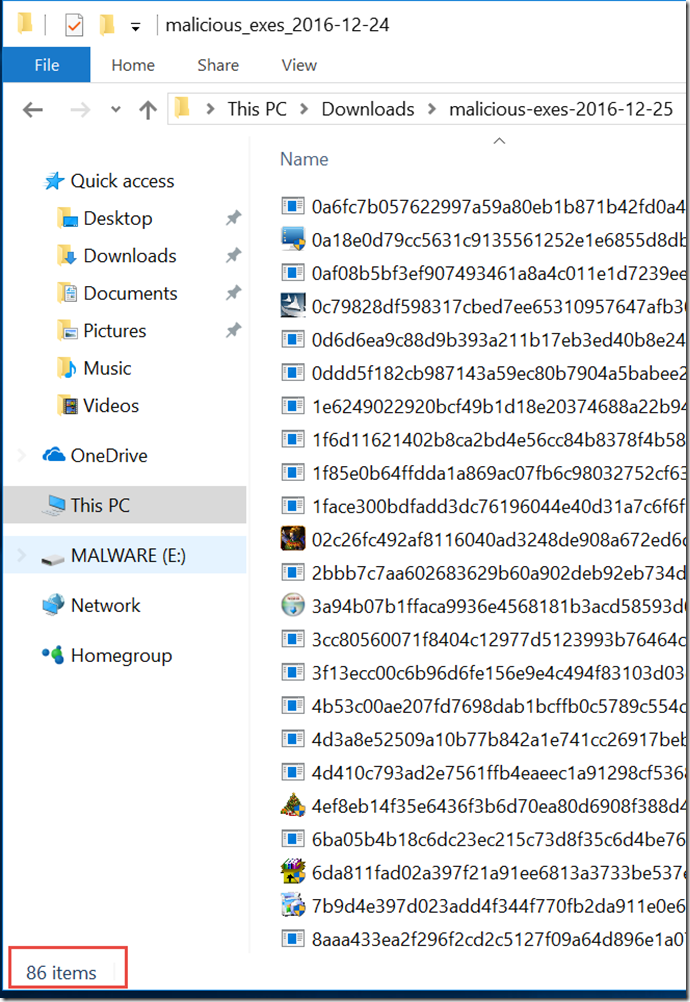

Invincea setzt auf maschinenbasiertes Lernen, um verdächtige Dateien zu identifizieren und zu verhindern, dass sie gestartet werden. Jedes ausführbare Programm auf einem Endgerät wird dazu automatisch analysiert. X by Invincea extrahiert dazu eindeutige Merkmale aus dem Programmcode. Anschließend werden die extrahierten Attribute von einem mehrstufigen “Deep Learning“-Algorithmus hinsichtlich ihrer Ähnlichkeit zu anderen Malware-Familien untersucht. Als Ergebnis wird eine Bewertung (Score) zurückgeliefert; je höher der Score, desto höher ist die Wahrscheinlichkeit, dass es sich um Malware bzw. bösartigen Code handelt.

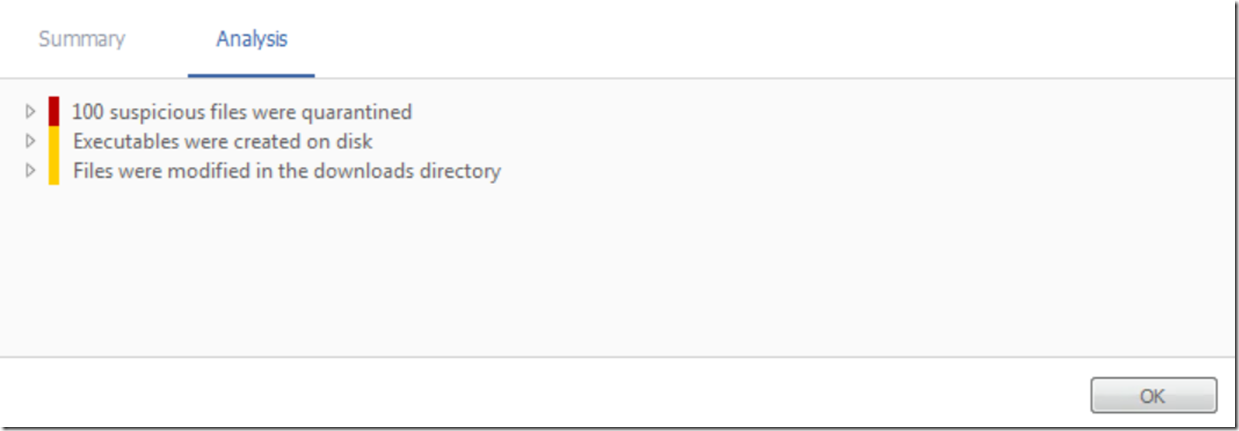

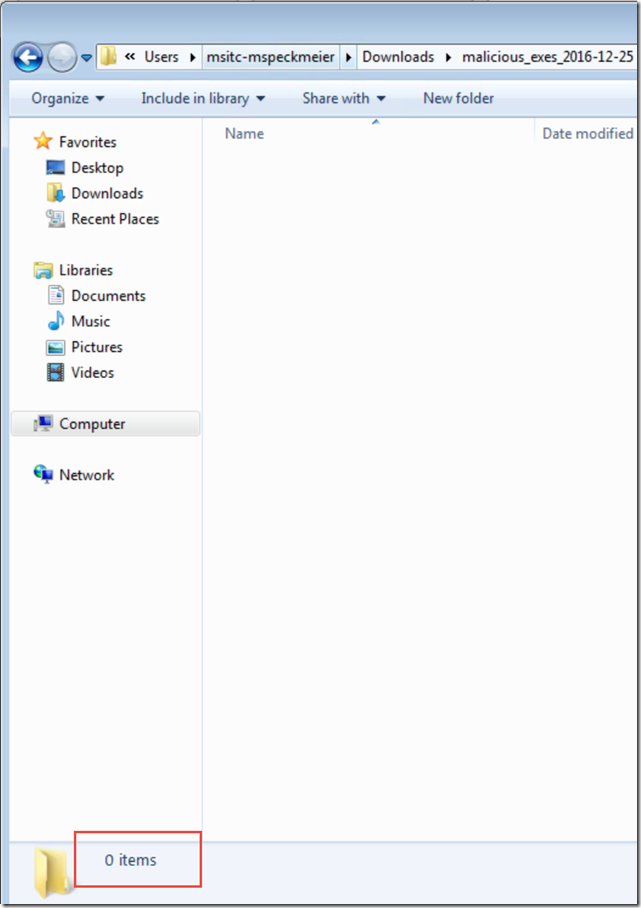

Wenn der Score für ein Programm einen gewissen Schwellwert (risk threshold) überschreitet, dann wird es als bösartig eingestuft und entweder in die Quarantäne verschoben oder gelöscht. X by Invincea kann sogar die Malware-Familie (z.B. Ransomware) erkennen, zu der die Datei gehört. Für den kompletten Prozess, der mit der Extraktion der Merkmale beginnt und mit dem Verschieben einer bösartigen Datei in die Quarantäne endet, werden gerade einmal 20 Millisekunden(!) benötigt. Diesen Wert kann ich bestätigen, denn ausführbare Dateien werden sehr schnell gescannt. Ich werde dazu auch noch Beispiele in Form eines Reviews oder Videos liefern.

Deep learning ahmt die Funktionsweise des menschlichen Gehirns nach

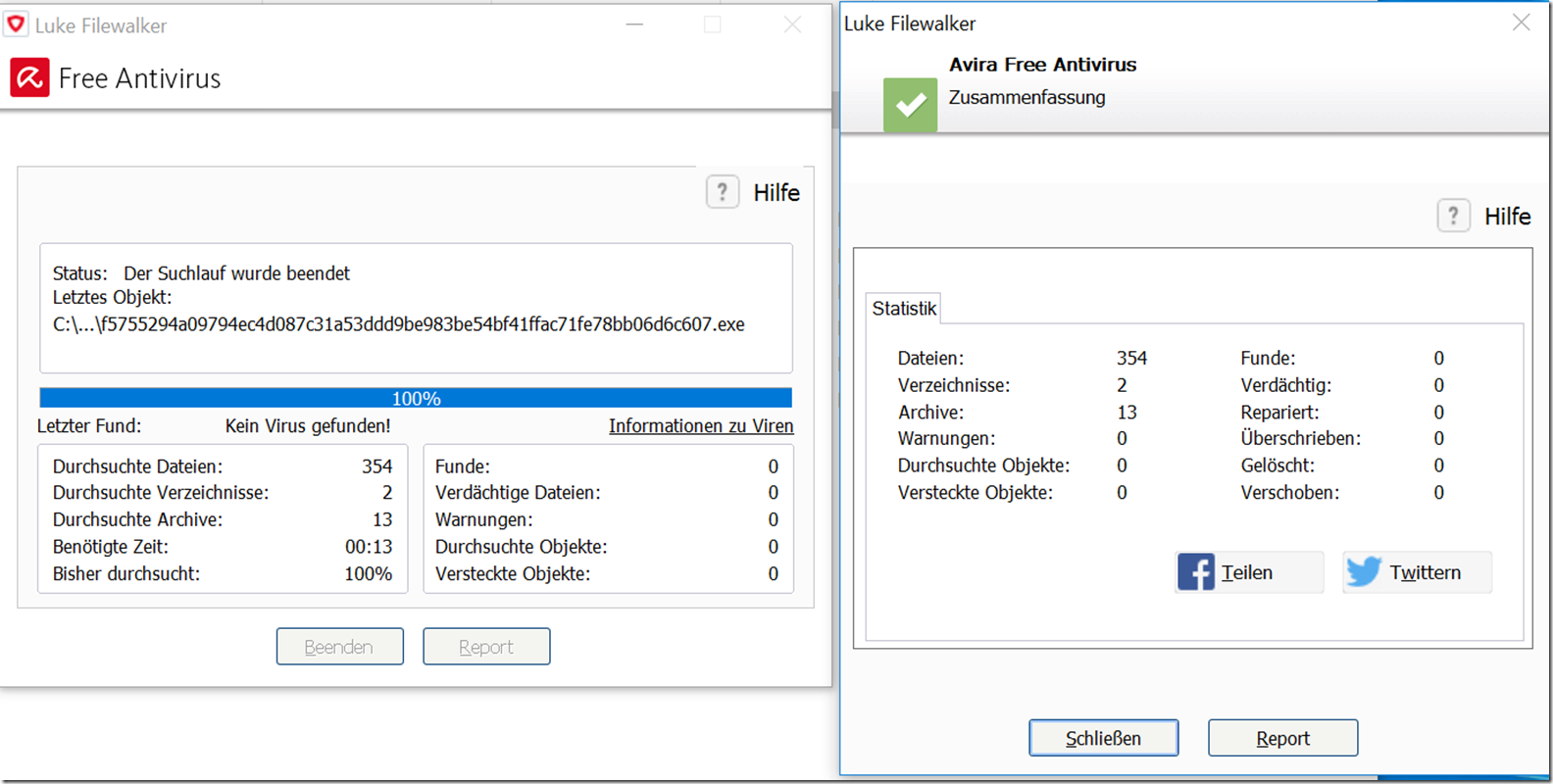

Unter machine (based) learning – oder wie es bei Invincea heißt – deep learning wird die Funktionsweise des menschlichen Gehirns nachgeahmt. Zusätzlich findet man bei Next-Generation Antivirus-Lösungen auch noch den Begriff AI (artifical intelligence), also künstliche Intelligenz. Vereinfacht gesagt, geht es aber bei allen Methoden in die gleiche Richtung, und die Resultate sind in der Tat sehr beeindruckend. X by Invincea setzt auf deep learning, um Malware von gutartigen Programmen zu unterscheiden. Dadurch können auch unbekannte Malware oder polymorphe Varianten erkannt werden, mit deren Erkennung traditionelle signaturbasierte Lösungen oftmals Probleme haben.

Zusammengefasst lässt sich sagen, dass X by Invincea Malware stoppt, bevor sie auf einem Endgerät ausgeführt wird. Dabei bleibt die Systemauslastung im Vergleich mit anderen traditionellen AV-Lösungen minimal. Die Erkennung umfasst neben bekannter und unbekannter Malware auch Ransomware, Office-Dokumente mit Schadcode und weitere Bedrohungen, denen ein Endgerät tagtäglich ausgesetzt ist.

Dateilose Angriffe

Die Anzahl der Angriffsvektoren bei Endgeräten ist groß, und so ist es auch nicht weiter verwunderlich, dass sog. “File-less Attacks” (Dateilose Angriffe) immer mehr zunehmen. Diese Art von Angriff ist teilweise nur sehr schwer zu erkennen, da keine Spuren in Form von Dateien mehr hinterlassen werden, d.h. auf dem Endgerät werden keine Dateien mehr erzeugt, sondern Schadcode wird direkt in den Speicher geschrieben und dort ausgeführt. Bekannte Vertreter von dateilosen Angriffen sind Office-Dokumente, die bösartigen Schadcode in Form eine Makros enthalten.

X by Invincea nutzt neben deep learning auch noch behavioral monitoring. Dahinter verbirgt sich die verhaltensbasierte Kontrolle/Überwachung von gutartigen bzw. als sicher geltenden Programmen, bei denen eine Abweichung vom normalen Verhalten als verdächtig eingestuft wird. Wird eine derartige Abweichung erkannt (z.B. beim Versuch, Malware oder Ransomware aus einem manipulierten Office-Dokument nachzuladen oder auszuführen), dann wird der entsprechende Prozess (z.B. word.exe) in Echtzeit automatisch beendet und die Ausführung von Schadcode verhindert.

Deep learning und behavioral monitoring ergänzen sich hervorragend und erhöhen den Schutz vor Bedrohungen auf Endgeräten drastisch.

Need to know

Die wichtigsten Punkte rund um X by Invicea möchte ich stichwortartig zusammenfassen:

-

Verhindert die Ausführung von bekannter und unbekannter Malware ohne Signaturen

-

Funktioniert auch offline, d.h. ohne Internetverbindung

-

Bietet effektiven Schutz vor Malware und Ransomware

-

Kombiniert mehrere fortschrittliche Erkennungsmethoden in einem schlanken Agent (200 MB RAM, <1% CPU)

-

Analysiert Dateien und entscheidet in 20 Millisekunden, ob eine Datei bösartig ist, bevor sie ausgeführt wird

-

Unterstützte Betriebssysteme: Windows 7, Windows 8.1, Windows 10, Windows Server 2008 R2, Windows Server 2012 R2

More to come

Da man bekanntlich viel erzählen kann, wenn der Tag lang ist, werde ich noch das eine oder andere Video folgen lassen. Mir geht es dabei nicht um Produktbashing, sondern um den direkten Vergleich zwischen Next-Gen- und traditioneller AV-Lösung. Besonderen Wert lege ich auf die Erkennung von Ransomware und speziell präparierten Samples, die eine Backdoor-Funktion beinhalten und üblicherweise so lange “behandelt” werden, bis sie kein Virenscanner mehr erkennt. Hier kann ich vorab schon sagen, dass X by Invincea überzeugende Resultate liefert, aber dazu in einem anderen Artikel bzw. Video mehr.

Like this:

Like Loading...